Implementazione di segregazione/segmentazione/isolamento di protocolli sicuri

Un protocollo è l’insieme delle regole che le diverse applicazioni devono rispettare per lo scambio di dati, in modo da poter compiere azioni come eseguire comandi su sistemi remoti, inviare e ricevere email o magari scaricare file da Internet. Ciascuna applicazione ha un numero speciale di porta che usa per le comunicazioni. Se paragoniamo le porte a canali televisivi, se vogliamo guardare manifestazioni sportive andiamo ai canali dello sport, se vogliamo vedere notizie andiamo ai canali delle news. Per le applicazioni succede qualcosa di analogo: se vogliamo spedire un’email usiamo un’applicazione di posta e tutte le applicazioni hanno un loro particolare numero di porta per le comunicazioni.

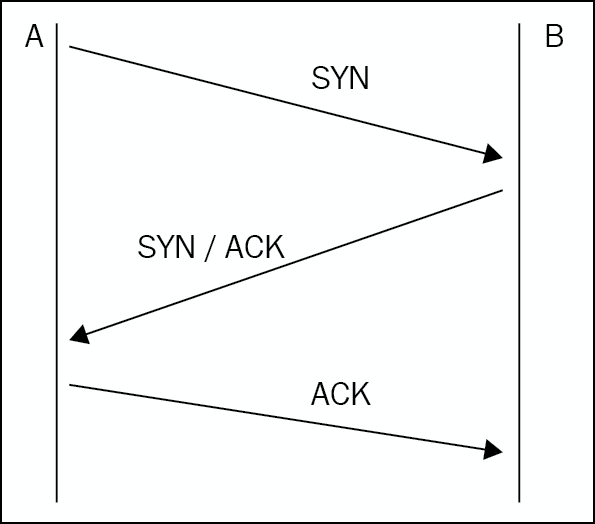

Esistono due tipi di porte: Transmission Control Protocol (TCP) e User Datagram Protocol (UDP). La differenza è che TCP è orientato alla connessione, perché usa un handshake a tre vie (si vede nella prossima figura), mentre UDP è più veloce ma meno affidabile, perché è senza connessione.

Handshake a tre vie.

In un handshake a tre vie, il primo pacchetto inviato è un pacchetto SYN, con il quale l’host mittente informa l’host ricevente del numero del suo pacchetto successivo. L’host ricevente invia un pacchetto SYN-ACK in cui dice quale sarà il suo pacchetto successivo. Il pacchetto ACK accusa ricevuta di entrambi e poi i dati vengono inviati. L’invio dei dati avviene a pezzi e, quando i dati sono ricevuti, viene inviato un ACK all’host mittente, che così sa di poter inviare altri pacchetti. Una volta inviati tutti i dati, un handshake a tre vie conferma che tutti i dati sono intatti e la sessione si chiude.

In una sessione UDP, l’applicazione ha la responsabilità di garantire che tutto venga ricevuto e, poiché non viene utilizzato un handshake a tre vie, la connessione è più veloce ma meno affidabile. Si usa UDP per lo streaming del video, dove la velocità è fondamentale.

Ai fini dell’esame Security+, bisogna sapere quale protocollo scegliere volta per volta e quale porta usi. Nella tabella che segue forniamo un elenco dei protocolli comuni; vedremo più avanti i loro usi.

Poiché la maggior parte dei protocolli usa porte TCP, indicheremo esplicitamente solo le porte UDP.

| Protocollo | UDP | Porta | Uso |

|---|---|---|---|

| File Transfer Protocol (FTP) | 21 | Trasferimento file, FTP passivo | |

| Secure Shell (SSH) | 22 | Esecuzione di comando remoto – sicuro | |

| Secure Copy Protocol (SCP) | 22 | Copia sicura su Unix/Linux | |

| Secure FTP (SFTP) | 22 | Download FTP sicuro | |

| Telnet | 23 | Esecuzione di comando remoto – non sicuro | |

| Simple Mail Transport Protocol (SMTP) | 25 | Trasporto di posta fra mail server | |

| Domain Name System (DNS) | TCP/UDP | 53 53 53 |

Risoluzione nome host Trasferimento di zona Query di nomi |

| Dynamic Host Configuration Protocol (DHCP) | UDP | 67/68 | Allocazione automatica di indirizzo IP |

| Trivial File Transfer Protocol (TFTP) | UDP | 69 | Trasferimento di file con UDP |

| Hypertext Transport Protocol (HTTP) | 80 | Browser web | |

| Kerberos | 88 | Autenticazione Microsoft mediante ticket | |

| Post Office Protocol 3 | 110 | Scaricamento di posta da mail server; sul server non rimane una copia | |

| NETBIOS | UDP | 137-139 | Risoluzione da NETBIOS a indirizzo IP |

| Internet Message Access Protocol (IMAP 4) | 143 | Scaricamento di posta da mail server | |

| Simple Network Management Protocol (SNMP) | UDP | 161 | Notifica lo stato e crea report sui dispositivi di rete |

| Simple Network Management Protocol Version 3 (SNMP v3) | UDP | 162 | Versione sicura di SNMP |

| Lightweight Directory Access Protocol (LDAP) | 389 | Memorizza oggetti X500, cerca informazioni di directory attive | |

| Lightweight Directory Access Protocol Secure (LDAPS) | 636 | LDAP sicuro, in cui la sessione è cifrata | |

| Secure Internet Message Access Protocol (IMAP 4) | 993 | IMAP4 sicuro | |

| Secure Post Office Protocol 3 | 995 | POP3 sicuro | |

| File Transfer Protocol Secure (FTPS) | 989/990 | Scaricamento sicuro di file di grandi dimensioni | |

| Remote Desktop Protocol (RDP) | 3389 | Accesso remoto Microsoft | |

| Session Initiated Protocol (SIP) | 5060/5061 | Connette chiamate basate su Internet | |

| Secure Real Time Protocol (SRTP) | 5061 | Traffico voce sicuro |

Caso d’uso (use case)

Un caso d’uso (use case) è una situazione per la quale tutti in un’azienda cercano di raggiungere un obiettivo. Un esempio: telefoniamo a un’azienda, il customer service riceve il nostro ordine, il reparto finanza elabora il pagamento, la produzione realizza il prodotto che desideravamo, che poi viene spedito. Un altro modo di vedere i casi d’uso è quali esempi di come viene usato qualcosa. Negli esempi seguenti, vedremo casi d’uso per diversi protocolli.

Trasferimento di file

Trasferire file è una funzione comune. Se acquistiamo un ebook, possiamo scaricarlo immediatamente sul nostro lettore. Esistono quattro protocolli utilizzabili per il trasferimento di file.

- File Transfer Protocol (FTP): se voglio caricare file su un server web, uso FTP sulla porta 20, ma l’uso più comune è lo scaricamento di file dalla porta 21, nel qual caso si parla di Passive FTP. Il lato negativo dell’uso di FTP è che il trasferimento avviene in chiaro, perciò uno sniffer di pacchetti potrebbe vedere le informazioni.

- Secure FTP (SFTP): mi consente di scaricare file in modo sicuro, così che nessuno possa manipolarli. È un protocollo sicuro perché è abbinato a SSH.

- Trivial File Transfer Protocol (TFTP): è la versione UDP di un trasferimento di file; è più veloce di FTP perché non usa un handshake a tre vie, ma non è altrettanto sicuro perché i file vengono trasferiti come testo in chiaro. Viene utilizzato quando non è necessaria l’autenticazione dell’utente.

- File Transfer Protocol Secure (FTPS): è molto più veloce di SFTP perché usa due porte, la 989 e la 990, ed è utilizzato per scaricare in modo sicuro file molto grandi.

Accesso remoto

Esistono vari modi per ottenere un accesso remoto; li esaminiamo singolarmente e valutiamo quando sia più opportuno utilizzarli.

- Telnet: è un protocollo utilizzato per la prima volta nel 1973 per eseguire comandi remoti su dispositivi come i router. Purtroppo la sessione è in chiaro e pertanto non è sicura.

- Secure Shell (SSH): è stato creato nel 1991 per sostituire Telnet, per poter eseguire comandi in modo sicuro; è usato comunemente quando si vuole effettuare l’accesso remoto a router.

- Remote Desktop Protocol (RDP): è un prodotto Microsoft che consente di eseguire una sessione di accesso remoto su un desktop o server Windows.

- Remote Access Server (RAS): è un server legacy che consente l’accesso remoto via modem e linea telefonica. Ormai è usato molto di rado.

- Virtual Private Network (VPN): si usa per creare un tunnel sicuro da casa o da una sede remota alla sede aziendale.

Esistono tipi diversi di sistemi per l’email, alcuni basati sul Web, alcuni che utilizzano il client MAPI su desktop.

- Simple Mail Transport Protocol (SMTP): è usato per trasferire file fra server di posta diversi ed è usato per le email in uscita.

- Simple Mail Transfer Protocol Secure (SMTPS): cifra i messaggi trasferiti fra server di posta.

- Post Office Protocol 3 (POP3): un client di posta elettronica che scarica email dal mail server senza lasciarne una copia sul server stesso. Non è usato spesso, ma se ne parla nell’esame Security+. Ne esiste anche una versione sicura.

- Internet Message Access Protocol version 4 (IMAP4): è un client di posta che scarica le email dal mail server, ma ha più funzionalità di POP3 e lascia sul mail server una copia dei messaggi scaricati. Può anche offrire attività, calendari e journaling. Ne esiste anche una versione sicura.

- Web Mail (HTTPS): alla posta web, come Outlook Anywhere di Microsoft, si accede con un browser web sicuro, che usa il protocollo HTTPS.

- Secure/Multipurpose Internet Mail Extensions (S/MIME): usa la Public Key Infrastructure (PKI) o per cifrare le email o per firmarle digitalmente così da dimostrare l’integrità del messaggio. È molto complesso, perché gli utenti devono scambiarsi le loro chiavi pubbliche; inoltre non scala molto bene.

Risoluzione dei nomi

Esistono due tipi di risoluzione dei nomi: la risoluzione dell’hostname, la più comune, e quella NETBIOS, una forma legacy di risoluzione ormai poco utilizzata.

Hostname

La forma più comune di risoluzione del nome è quella dell’hostname (nome dell’host), grazie a un database che conserva la corrispondenza fra nomi di host e indirizzi IP, il DNS, che usa un file chiamato file hosts.

-

Domain Name System (DNS): è un sistema gerarchico di nomi, che prende un nome di host e lo risolve in un indirizzo IP. Non devo conoscere l’indirizzo IP effettivo: se voglio visitare il sito web della Microsoft, so che devo inserire

www.microsoft.comnel browser web e il browser mi ci porterà. Se ho un utente che si chiama Ian in un dominioianneil501.com, la parte hostname sarà Ian e il Fully Qualified Domain Name (FQDN) saràian.ianneil501.com. Le voci nel database DNS sono strutturate così.– A: host IPV 4.

– AAAA: host IPV6.

– CNAME: alias.

– MX: mail server.

– SRV records: trova servizi come un controller di dominio.Per esempio, se un utente volesse visitare il sito web

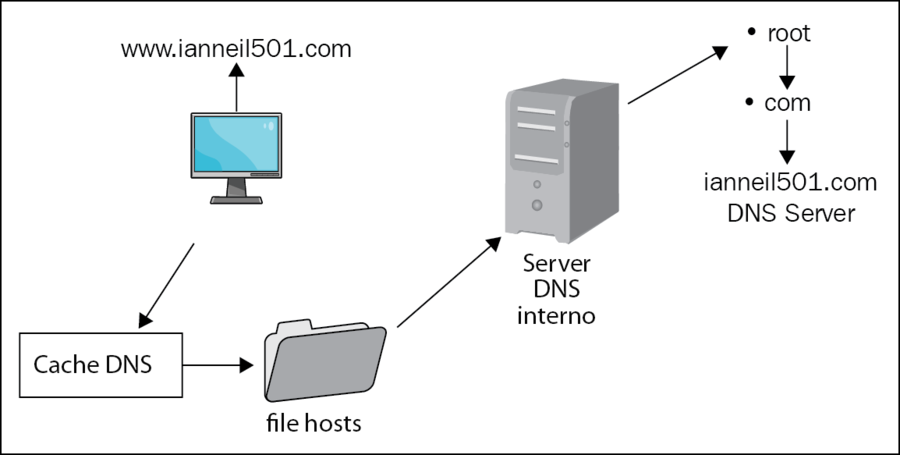

http://ianneil501.com, per arrivarci dovrebbe inserire nel proprio browser web come è rappresentato nella Figura 5.22.

Risoluzione dell’hostname.

La risoluzione dell’hostname segue un processo molto rigoroso e prende la prima parte del nome dell’host, giusta o sbagliata che sia (è un difetto di questo processo). Vediamo l’andamento del processo, a partire dalla cache DNS.

- Cache DNS: conserva i nomi risolti recentemente; se la cache è vuota, un attaccante può cercare di avvelenarla inserendovi voci errate in modo da dirottare verso un server dove condurre un attacco completo, oppure in modo che non sia possibile arrivare a un server legittimo.

- File hosts: è un file piatto in cui le voci vengono inserite manualmente e che è letto dalla cima verso il fondo. Prende la prima voce, non importa se giusta o sbagliata. Per capire quale sia l’obiettivo di un file hosts: se un utente dovesse andare a un server che si chiama Sneaky Beaky, metterei una voce per quel server nel suo file hosts locale, che gli consentirebbe di arrivarci. Se metto quella voce sul server DNS, questo consentirà a chiunque di trovare quel server. Nell’esempio precedente, il file hosts è vuoto, perciò la risoluzione del nome passerebbe al server DNS, il cui indirizzo IP si trova sulla scheda di rete del computer locale.

- Server DNS: normalmente mantiene solo i nomi di host per il nostro dominio e dovrebbe quindi completare un processo completo di referral attraverso il server root di Internet, rappresentato da un punto.

- Server root: il server root poi girerebbe la richiesta al server

.com, che a sua volta girerebbe la richiesta al server DNS autorevole per il dominioianneil501.com, che quindi risponderebbe con l’indirizzo IP del sito web. - Cache della risposta: una copia della risoluzione del nome viene conservata nella cache DNS per possibili usi futuri.

DNSSEC

Per impedire che qualcuno possa avere indebitamente accesso ai record DNS, è stato introdotto DNSSEC per proteggere il traffico DNS. Ogni record DNS è firmato digitalmente; così si crea un record RRSIG che protegge dagli attacchi e fornisce la garanzia che il record è valido e che la sua integrità è stata conservata.

NETBIOS

NETBIOS è una convenzione legacy sui nomi della Microsoft, che ha uno spazio dei nomi piatto di un massimo di 15 caratteri con un identificatore di servizio. Ciascun nome di computer ha tre voci distinte nel suo database, chiamato WINS, e usa un file piatto denominato file LMHosts.

La voce per PC1 in un database WINS sarebbe fatta in questo modo:

PC1 <00>: lo<00>rappresenta il servizio workstation;PC2 <03>: lo<03>rappresenta il servizio messenger;PC3 <20>: il<20>rappresenta il servizio server.

Web

La maggior parte delle persone usa Internet per fare acquisti e cercare informazioni, perciò è importante sapere quali sono i protocolli utilizzati quando si accede ai siti web.

- Hypertext Transfer Protocol (HTTP): è utilizzato per accedere ai siti web, indipendentemente dal browser (Internet Explorer, Chrome, Firefox o Microsoft Edge).

- Hypertext Transfer Protocol Secure (HTTPS): quando usiamo HTTP e aggiungiamo oggetti al carrello degli acquisti, verremo poi rinviati a un server sicuro che usa HTTPS per inserire i dati di pagamento.

- Transport Layer Security (TLS): una versione aggiornata di SSL, utilizzata per cifrare le comunicazioni su Internet e trasferire i dati in modo sicuro, per esempio nel caso delle email o dei fax via Internet. HTTPS ne è un’istanza comune; un’altra è DNSSEC.

Voce e video

Oggi in azienda si usano sempre più spesso le videoconferenze: tutti si connettono, non devono affrontare un viaggio e possono essere maggiormente produttivi. Per l’esame Security+, bisogna sapere quali protocolli vengano usati in questi casi. I principali sono tre.

- Session Initiated Protocol (SIP): consente a tutti, attraverso Internet e con VoIP, di comunicare mediante i propri computer, tablet e smartphone. Una segretaria, per esempio, mentre sta parlando, può ricevere una chiamata Skype dal suo capo e può mettere in attesa l’interlocutore, parlare con il capo e, eventualmente, far partecipare l’interlocutore alla conversazione.

- Real Time Protocol (RTP): quando SIP ha stabilito la sessione, RTP trasferisce il traffico di videoconferenza.

- Secure Real Time Protocol (SRTP): è utilizzato per rendere sicuro il traffico di videoconferenza; normalmente usa la porta TCP 5061.

- VLAN: il traffico in fonia è collocato in una VLAN che lo segmenta dal resto della rete, per fornirgli la banda necessaria.

- Media gateway: consente le comunicazioni fra metodi diversi (video e fonia); per esempio, se si usa un gateway XMPP, si possono connettere client Jabber a una sessione Skype.

Assegnazione di un indirizzo di rete

Se abbiamo una rete con 10 mila computer e ogni mattina dobbiamo inserire manualmente un indirizzo IP nella macchina, perderemo molto tempo e ci sarebbero buone probabilità di commettere un errore di battitura.

Esistono due diversi schemi di indirizzamento: IP Versione 4 e IP Versione 6.

IP Versione 4

Il formato di un indirizzo IP Versione 4 è in notazione decimale puntata, composto di quattro ottetti che ne fanno un indirizzo a 32 bit, per esempio 131.107.2.1. Si ricava la classe dell’indirizzo IP esaminando il numero più a sinistra. L’ultima cifra a destra non può essere zero perché è l’ID della rete; non può essere 255 perché è l’ID di broadcast.

Esistono tre intervalli di indirizzi IP privati.

- Classe A: il primo numero a sinistra è compreso fra 1 e 126; anche 127 è tecnicamente un indirizzo di Classe A, ma non può essere assegnato a un host perché è riservato per test diagnostici.

- Classe B: l’intervallo va da

172.16.x.xa172.31.x.x. - Classe C: comprende tutti gli indirizzi del tipo

192.168.x.x, dove glixpossono essere qualunque numero compreso fra0e255.

Ogni client IP Versione 4 deve avere un indirizzo IP e una maschera di sottorete, il cui compito è stabilire se il pacchetto deve essere recapitato internamente o a un destinatario remoto. Se il pacchetto è per un indirizzo remoto, il client deve essere configurato con un gateway di default, l’interfaccia del router verso la LAN. Se il client non ha un gateway di default può comunicare esclusivamente sulla rete locale. Gli indirizzi IP Versione 4 sono assegnati su base regionale in tutto il mondo.

| Registry | Area relativa |

|---|---|

| AfriNIC | Area Africa |

| APNIC | Regione Asia/Pacifico |

| ARIN | Canada, USA e alcune isole dei Caraibi |

| LACNIC | America latina e alcune isole dei Caraibi |

| RIPE NCC | Europa, Medio oriente e Africa centrale |

La modalità automatica di allocazione degli indirizzi IP prevede l’uso di un server Dynamic Host Configuration Protocol (DHCP), che è un server con un database di indirizzi IP che può assegnare agli host che ne fanno richiesta. Il processo di assegnazione ha quattro fasi, solitamente identificate con la sigla D-O-R-A (per Discovery, Offer, Request, Acknowledgment).

IP Versione 4: processo di lease

IP Versione 4 segue i passi seguenti per effettuare l’assegnazione (lease).

- Discover (scoperta): quando il client si avvia, invia un broadcast per trovare un server DHCP e si identifica inserendo nel pacchetto broadcast il proprio indirizzo Media Access Control (MAC).

- Offer (offerta): se il client è abbastanza fortunato da trovare un server DHCP, riceve da quest’ultimo un pacchetto di offerta. Se ci sono due server DHCP, riceverà due offerte.

- Request (richiesta): il client risponde al DHCP da cui vuole ottenere l’indirizzo.

- Acknowledgment (cenno di riscontro): il pacchetto finale dal server DHCP acclude ricevuta della richiesta e include indirizzo IP, maschera di sottorete, gateway di default e indirizzo DNS.

- Riga di comando: per liberare e rinnovare un indirizzo IP da riga di comando, bisogna inviare il comando

ipconfig /releasee, rispettivamente, il comandoipconfig/renew.

IP Versione 4: risoluzione dei problemi nel processo di lease

Un client DHCP non sempre otterrà un indirizzo IP, perché magari non riesce a connettersi al server DHCP. Può anche succedere (ma è improbabile) che il pool di indirizzi sia esaurito; in quel caso la macchina locale assegnerà un Automated Private IP Address (APIPA) che inizia con 169.254.x.x. Questo è un ausilio eccellente per la risoluzione dei problemi, perché il tecnico di rete può sapere che il client non è in grado di contattare il server DHCP.

Indirizzamento IP Versione 6

Gli indirizzi IP Versione 6 sono in un formato due punti-esadecimale, con 8 blocchi da 4 cifre: sono quindi indirizzi a 128 bit I primi 64 bit da sinistra sono la parte di routing o rete, gli ultimi 64 sono usati per l’host.

Sono previsti vari intervalli di indirizzi; quelli che seguono sono i tre principali.

- Pubblici: gli indirizzi pubblici, come quelli di IP Versione 4, possono essere usati esternamente. Iniziano a destra con

2001, 2002o2003. Un esempio con2001può essereABCD:0000:0000:0000:0000:1230:0ABC. - Link local: gli indirizzi link local sono come gli APIPA di IP Versione 4; sono limitati a una sottorete e iniziano con

fe80. - Unique local: gli indirizzi unique local sono chiamati anche indirizzi site-local; sono limitati a un sito e iniziano con

fc00ofd00. Un sito è costituito da più sottoreti IP. - Semplificazione – eliminazione degli zero iniziali: un indirizzo IP Versione 6 può essere semplificato eliminando gli zero iniziali e sostituendo uno o più blocchi

0000con un doppio due punti.

Servizi ad abbonamento

Con l’evoluzione del cloud, sempre più spesso le applicazioni si ottengono attraverso servizi ad abbonamento: si paga una quota mensile e l’applicazione si sscarica immediatamente. Due esempi sono i seguenti.

- Office 365: la suite di programmi della Microsoft, che comprende il programma per la posta elettronica ma anche Skype, SharePoint e le applicazioni Office.

- Adobe Acrobat Pro: è l’applicazione principale per creare e modificare file PDF.

Routing

Un router serve a connettere fra loro le reti (sottoreti interne o reti esterne) e a instradare i pacchetti dall’una all’altra. Un router si colloca al livello 3 del modello OSI, dove i pacchetti di dati sono chiamati pacchetti IP, poiché il livello 3 del modello OSI riguarda l’indirizzamento IP e il recapito.

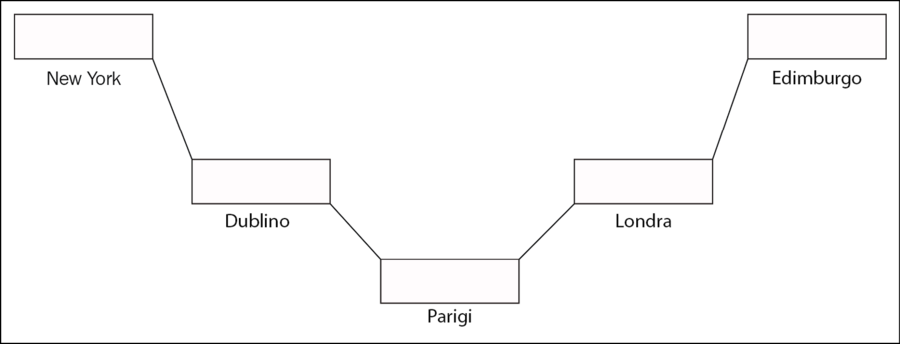

Guardando la prossima figura, si possono vedere cinque diversi router che connettono reti fra New York, Dublino, Parigi, Londra ed Edimburgo.

Instradamento di pacchetti.

I router possono essere visti come uffici postali che recapitano posta. Se la posta arriva all’ufficio postale di Parigi, chi lavora lì avrà due sacchi, uno per Dublino e l’altro per Londra: deve sapere solo quale sia la destinazione successiva.

Per esempio, se la posta arriva all’uficio di Parigi ed è destinata a Edimburgo, gli impiegati sanno di doverla mettere nel sacco per Londra. Quando la posta arriva a Londra, lì ci saranno due sacchi diversi, uno destinato a Edimburgo e uno per Parigi. Gli impiegati sanno di dover mettere la posta per Edimburgo nel sacco di Edimburgo; se ricevono posta per New York sanno di doverla mettere nel sacco per Parigi.

Instradare pacchetti non è più difficile che spostare la posta in giro per il mondo; il router ha molti percorsi in una tabella di routing e sa quale debba essere il tratto successivo per recapitare i pacchetti.

Nella gestione e nel controllo dei pacchetti IP che passano attraverso il router sono utilizzati numerosi protocolli.

- Access Control List (ACL): il router può applicare le regole in cima alla lista ACL, ma l’ultima regola è quella di negare tutto. Può limitare il traffico sulla base di indirizzi IP, protocolli e numeri di porta. Se arriva traffico non previsto dalla lista, varrà l’ultima regola di negazione (l’Implicit Deny).

- Secure Shell (SSH): viene utilizzato per l’accesso al router da remoto e per l’esecuzione dei comandi in modo sicuro.

Sincronizzazione

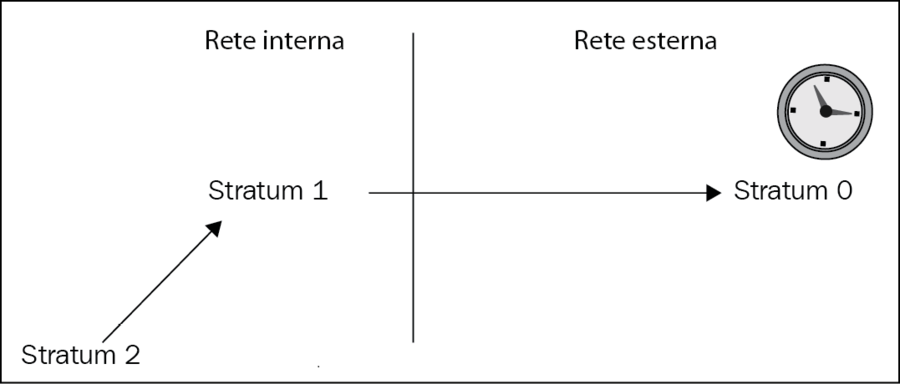

La sincronizzazione degli orologi è fondamentale per i sistemi SIEM, perché gli eventi possano essere collocati in ordine cronologico, e per Kerberos, che usa USN e i timestamp per impedire gli attacchi di tipo replay. In una rete moderna, il controller di dominio è sincronizzato con un time server o con l’orologio atomico (le sorgenti di riferimento). Stratum ha tre tipi principali di time server (nella figura).

Sincronizzazione degli orologi.

Dalla figura si può vedere che il time server Stratum 0 è il time server esterno e che Stratum 1, time server interno, si sincronizza con Stratum 0. Un controller di dominio o un server SIEM sincronizzeranno i propri orari con Stratum 1 o 2.

- Stratum 0: l’orologio atomico o il time server di riferimento.

- Stratum 1: un time server interno che si sincronizza con Stratum 0.

- Stratum 2: un time server interno su una sottorete remota che si sincronizza con il time server Stratum 1.

Servizi di directory

I servizi di directory conservano gli account per utenti, gruppi e oggetti come le stampanti e conservano questi oggetti nel formato degli oggetti X500 della International Telecommunications Union (ITU). Esistono solo tre oggetti principali.

- DC: l’oggetto DC rappresenta il dominio. Se abbiamo un dominio, per esempio

ianneil501.com, sarà scritto nella formadc=ianneil501edc=com, poiché il nome del dominio è costituito da due parti, separate da un punto. - OU: l’oggetto OU rappresenta un’unità organizzativa; aiuta a suddividere in reparti utenti e computer nel dominio.

-

CN: l’oggetto CN rappresenta un nome comune. Se un termine non è né un dominio né un’unità organizzativa, sarà un nome comune.

Per esempio, se ho un utente che si chiama Ian che lavora nel reparto IT in un dominio che si chiama

ianneil501.com, il distinguished name in formato X500 parte dal fondo della struttura, procedendo da sinistra verso destra:cn=Ian, ou=IT, dc=ianneil501, dc=com

L’utente è un nome comune, il reparto IT è un OU e

ianneil501.comè il dominio, costituito da due parti distinte.

Active Directory

Active Directory di Microsoft è un servizio di directory molto diffuso. Analizziamone componenti e protocolli.

- Lightweight Directory Access Protocol (LDAP): la creazione di oggetti in Active Directory avviene mediante un wizard, un’autocomposizione guidata, poi LDAP li conserva come oggetti X500; è il gestore del magazzino di Active Directory. Per esempio, LDAP è un po’ come un negoziante che vende scarpe. Quando arriva una consegna, le scarpe vengono scaricate e immagazzinate nel retrobottega. Quando arriva un cliente e non trova il numero di scarpa che desidera, chiede al negoziante, che va in magazzino e cerca le scarpe della misura giusta.

- Lightweight Directory Access Protocol Secure (LDAPS): svolge le stesse funzioni di LDAP, ma quest’ultimo non è sicuro ed è vulnerabile a una LDAP injection, un tipo di attacco che cerca di ottenere informazioni dal servizio di directory. LDAPS cifra la sessione mediante SSL/TLS (LDAP over SSL) e la rende sicura.

- Kerberos: è il sistema di autenticazione utilizzato per il login ad Active Directory, che usa i ticket per l’autenticazione. L’utente completa una sessione, chiamata sessione Ticket Granting Ticket (TGT), e ottiene un ticket di servizio di 10 ore. Quando l’utente vuole accedere all’email, il suo computer scambia il ticket di servizio con un ticket di sessione; si tratta quindi di una mutua autenticazione.

Switching

Uno switch è un dispositivo interno che connette tutti gli utenti nella LAN, così che possano comunicare fra loro. Un computer si collega a una presa a parete che porta a un patch panel e da questo allo switch. Vediamo le funzionalità degli switch e i protocolli che usano.

- 802.1x: uno switch gestito è definito 802.1x; identifica e autentica i dispositivi che vi si connettono e blocca quelli non autorizzati, per esempio un access point non autorizzato, senza che sia necessario disabilitare la porta. Controlla il flusso del traffico da comunicazioni wireless a cablate e può operare insieme con un server Remote Authentication Dial-In User Service (RADIUS) per l’autenticazione. Ogni dispositivo ha un certifcato X509 per l’identificazione.

- Port security (sicurezza di porta): si ha port security quando una porta in uno switch è disabilitata, per impedire che qualcuno possa collegare il proprio laptop a una presa di rete a parete.

- Flood guard: in uno switch si usa un flood guard per impedire il MAC flooding (in cui lo switch viene inondato con un volume molto elevato di falsi indirizzi MAC) e gli attacchi DDoS.

- VLAN: si può impostare una VLAN su uno switch per segmentare il traffico di rete. Per esempio, se il reparto finanza vuole essere isolato da altri uffici collegati alla LAN, si può creare una VLAN.

- Spanning Tree Protocol (STP): se sono connessi più switch, possono esistere percorsi ridondanti, che possono causare loop e rendere possibile traffico in broadcast; STP ha un algoritmo che configura alcune porte in modo da inoltrare, ascoltare o bloccare il traffico per impedire il looping.

Simple Network Management Protocol

Le reti sono molto estese e hanno molti dispositivi diversi; è necessario qualche tipo di software di monitoraggio per essere sicuri che i dispositivi siano funzionanti. Usiamo due diverse versioni di SNMP.

- Simple Network Management Protocol (SNMP): in ogni dispositivo di rete è installato un agente, programmato in modo tale da inviare notifiche alla console di gestione SNMP qualora si verifichino determinate condizioni. SNMP può monitorare lo stato dei dispositivi di rete e, se necessario, fornire report.

- Simple Network Management Protocol Version 3 (SNMP v3): è la versione sicura di SNMP, che autentica e cifra i pacchetti di dati.

Questo articolo richiama contenuti dal capitolo 5 di CompTIA Security+.

Immagine di apertura di Scott Webb su Unsplash.

L'autore

Corsi che potrebbero interessarti

Progettare una Landing Page - Che Funziona

Machine Learning & Big Data per tutti

Data governance: diritti, licenze e privacy